CRTO (Certified red team operator)

bienvenidos a esta nueva publicación del blog . Hoy, les daré mi reseña del CRTO (certificación de operador de equipo rojo) enfocado en Active Directory de ZeroPointSecurity

Reseña

Un Breve contexto

Unas pocas semanas después de haber terminado mi certificación del OSCP de offensive security me preguntaba ¿y ahora qué?, ¿cuál es el siguiente paso?… no sabía en que debía enfocarme y dos de las opciones más convincentes que me sonaban eran “web” y “active directory”… entonces me decidí por Active Directory. Aquí es donde entra en juego la Certificacion CRTO.

¿Qué es CRTO?

Operador del equipo rojo certificado (CRTO) es una certificación de nivel intermedio para los que desean avanzar en su carrera y convertirse en miembros del equipo rojo.

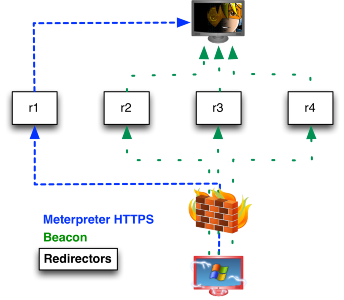

El estudiante debe explorar las técnicas y procedimientos que utilizan los actores de amenazas para infiltrarse en los sistemas principalmente haciendo uso de C2 como CobaltStrike y permanecer fuera del radar de detección ya que incluye ejercicios de evasión. También se mencionan algunas consideraciones de opsec .

¿Què costo tiene?

Hay diferentes opciones de compra , la mas común es la del curso + 40 horas de lab y un intento de examen que tiene un precio de 399 libras esterlinas es decir aproximadamente unos 500 USD o la otra opcion es el curso solo por 365 GBP con un intento de examen sin horas de laboratorio. De todas maneras, las horas de laboratorio pueden comprarse por separado y en ellas no existe algun tipo de paquete, eliges las horas que deseés consumir.(Puedes pausar el laboratorio cuando desee, no hay un limite de dias esto me parece un punto a favor.

En el precio de los costos estoy ignorando los impuestos ya que esto es relativo dependiendo del país donde te encuentres puedes consultarlo en su sitio web ZeroPointSecurity.

Resumen del curso

En general el curso fue bastante bueno , he leído sobre personas que recomiendan primero conseguir el OSCP y después ir por el CRTO (como fue mi caso), pero no coincido totalmente con esta opinion ya que el OSCP y CRTO conservan 2 enfoques totalmente distintos).

Personalmente, disfruté mucho de CRTO porque el curso te enseña más que solo varios ataques de Active Directory, si no que te sumerge en cómo funciona Red Teaming con muchos conceptos de OPSEC .

Dado que este curso utiliza Cobalt Strike como marco principal , aprenderá como utilizarlo, esto es algo bastante acertado y como estudiante hasta el momento creo que es una de las pocas o unica certificacion donde hacemos uso de dicho c2. aprender a utilizar cobalt y el entender como un actor de amenaza ataca y se mueve por una insfraestructura de red lo hace genial no quiero decir que sea algo facil deberá estudiar y practicar, repetir el proceso tratando de entender todos los conceptos que existen detras de cada commando que inyectamos como asì tambien del lado del directorio activo.

El curso cubre algunas de las técnicas fundamentales del equipo rojo, que son las siguientes áreas, todas ellas cubiertas y guiadas con ejemplos para que el estudiante pueda seguir a su propio ritmo.

- Reconocimiento externo

- Compromiso inicial

- Reconocimiento del anfitrión

- Persistencia

- Escalada de privilegios

- Reconocimiento del dominio

- Credenciales y suplantación de identidad

- Movimiento lateral

- Paso de sesión

- Socks Proxy

- PIVOTING

- Data Protection API (DPAPI)

- Abuso de Kerberos

- Abuso de políticas de grupo

- Abuso del servidor MS SQL

- Dominando el dominio

- Relaciones de confianzas del dominio y bosque

- Evadir las defensas

Plataforma

La plataforma es de tipo canvas, bastante intuitiva incluye un buscador que es de gran ayuda durante el laboratorio o el examen, la información está bastante bien organizada y sobre todo resumida… aunque el estudiante deberá investigar más por su cuenta y profundizar en algunos tópicos que se tocan de una manera superficial.

Laboratorio

El laboratorio esta en la plataforma de snaplabs y como he nombrado anteriormente solamente agotas el tiempo que prácticas, Mi experiencia fue relativamente buena aunque debo mencionar que por momentos no todo marchaba tan bien como me hubiera gustado y pasare a explicar lo siguiente. Mi experiencia con puntos a favor y en contra.

Pro :

- @RastaMouse siempre está dispuesto a ayudarlo con cualquier tipo de inconveniente que se se le presente, si este fuera el caso hágalo por la plataforma de discord.

- Obtiene valiosos conocimientos tanto del lado ofensivo como defensivo

- No necesita usar OpenVPN

- Accede a las maquinas a través de su navegador por rdp (fácil de organizar)

- Puede pausar el laboratorio para reanudarlo cuando deseé.

- Cubre la gran mayoría de típicos en el curso

Contra :

- Cuando inicias el laboratorio debes esperar alrededor de 5/10 minutos a veces más para que todo se inicie correctamente

- Por momentos la experiencia se sentía bastante “Lagueada” y la conexión no era demasiado buena.

- No se puede transferir archivos a su host ya que estará en una red totalmente aislada (este punto es comprensible para no transferir herramientas)

- A veces copiar y pegar texto dentro de las VMS en el laboratorio resultaba algo molesto.

De todas maneras debo decir que cuando se presentaba algun tipo de inconveniente rastamouse no tardaba absolutamente nada en contestar, solucionarlo y explicarte la manera de por que sucedia esto, en algunos casos iba mucho mas allà de su alcanse y ya estaba relacionado con la plataforma de snaplabs en si.

Examen (Duracion 48 Horas)

El examen personalmente fue difícil tuve que tomarlo en 2 oportunidades. La primera fue un desacierto, ya que fue la semana en donde por azar del destino agarre covid, y el estar en la computadora con fiebre no era algo bastante agradable más aun lidiando con la frustración… en ese intento solo logre capturar 3 flags. Lo positivo fue que aprendí a evadir AV, ya que mi conocimiento era bastante limitado y me quedé atascado varias veces justo comienzo del examen debido a esto.

En mi segundo intento teniendo en cuenta esto, y ya entendiendo la dinámica de la evasión sabía lo que tenía que hacer, con esto no quiero decir que me fue algo sencillo al contrario. Usted tendrá un perfil de actor de amenaza que debe simular con herramientas limitadas que deberá de hacer uso cuando sea el momento adecuado y si puede cuidar de su opsec mucho mejor ¡El examen lo pone a prueba tiene 48 horas para realizar un determinado numeros de maquinas y llegar a un determinado punto!. En mi caso logre conseguir las 8 banderas como a las 20 horas del examen, pero teniendo en cuenta que ya había tenido una experiencia anterior (esto es un gran impulso) aún asi fue bastante complicado por momentos, cualquier cosa que te tenga por mas de 14 horas pensando tiene que ser duro.

no puedo negar que recomiendo esta certificacion a todo aquel que deseé profundizar en las pruebas de penetracion de directorios activos, en mi opinión fue buena una experiencia bastante grata y de mucho aprendizaje .

Gracias a todos aquellos que se tomaron unos minutos para leer esta pequeña reseña.